La nascita di Microsoft è indissolubilmente legata alla storia dei due co-fondatori, William Henry “Bill” Gates III e Paul Gardner Allen che già nel 1973, hanno dato vita ad una propria società, la Traff-o-Data, per l’analisi dei dati sul traffico urbano.

I due futuri co-fondatori sono impegnati da tempo, sia singolarmente che congiuntamente, nello sviluppo di programmi, ma l’euforia si scatena all’inizio di dicembre del 1974 quando sulla prestigiosa rivista Popular Electronics fa bella mostra di sé il “primo microcomputer kit”, ovvero l’Altair 8800, realizzato dalla società MITS (Micro Instrumentation and Telemetry Systems). Va precisato che per prassi, Popular Electronics riportava nella testata la data del mese successivo a quello di pubblicazione.

Il sistema proposto da MITS è affascinate ma non dispone di un linguaggio di programmazione evoluto e per “programmarlo” è necessario intervenire fisicamente su appositi switch. Gates e Allen intuiscono di potersi ritagliare un ruolo nel settore a cui Ed Roberts, proprietario di MITS, sta dando un contributo fondamentale. I due amici propongono a Roberts un interprete Basic per l’Altair, ma non hanno a disposizione né un Altair (disponibile ufficialmente dagli inizi del dicembre 1974 ma difficilissimo da reperire) né un interprete Basic, neanche per altre piattaforme.

Ma la sfida non spaventa Gates ed Allen che si buttano a capofitto nell’impresa, assumendo Monte Davidoff per lo sviluppo di alcune routine di base. Il 2 gennaio del 1975 viene siglato l’accordo per poco più di 31.000$ e il 4 aprile, i due soci si trasferiscono ad Albuquerque (New Mexico), vicino alla sede della MITS, per continuare lo sviluppo del BASIC e realizzare un software che consenta di collegare un’unità disco all’Altair. Allen, parallelamente, viene assunto come direttore del software alla stessa MITS.

L’Altair Basic diventa largamente utilizzato dagli Hobbisti, soprattutto quelli dell'Homebrew Computer Club, ben noti a Gates, che, contestando l’alto prezzo d’acquisto (500$ in versione stand-alone e $75 se comprato con un Altair dotato di una interface board e 8K di memoria), non si fanno problemi a copiarlo illecitamente. Il futuro CEO di Microsoft va su tutte le furie e scrive una inattesa lettera aperta agli hobbisti del club, pubblicata sul bollettino ufficiale di febbraio del 1976, in cui non lesina di criticare aspramente la prassi.

Durante quasi tutto il biennio successivo, a legare Gates e Allen c’è un accordo di collaborazione e fiducia, anche se la volontà di fondare una propria società è già nell’aria, come dimostra la lettera del 29 novembre del 1975, scritta da Gates ad Allen, in cui viene utilizzato per la prima volta il termine “Micro-Soft”. Secondo il futuro CEO, il nome “Micro-Soft” rappresenta bene la loro Vision, coniugando due elementi fondamentali: MICROcomputer e SOFTware. La società viene registrata ufficialmente solo un anno dopo, il 26 novembre del 1976, come Microsoft, poco dopo che Allen rassegna le dimissioni dalla MITS.

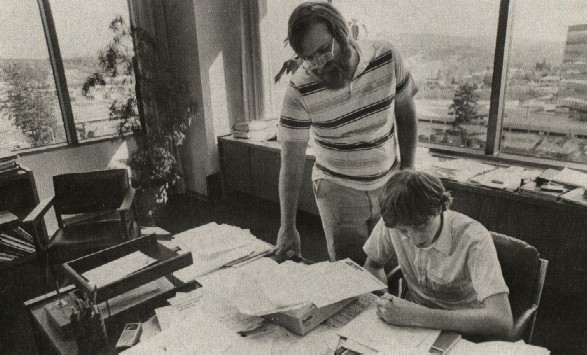

Gates e Allen durante i primi anni in Microsoft

Microsoft ha intenzione di creare nuove versioni del Microsoft Basic da vendere ai produttori storici che si stanno affacciando al business del personal computer, come General Electric, Citibank, NCR e i nuovi arrivati, come Commodore, Apple e Radio Shack che siglano velocemente un accordo di licenza per il linguaggio. In particolare, Microsoft incassa una tantum 21.000 dollari da Apple, per quello che diventerà l’Applesoft BASIC, non fiutando il grande potenziale di vendita dell’Apple II (più di un milione di macchine). Facendo un calcolo semplicissimo è come se la Microsoft avesse venduto ogni copia a 2 centesimi di dollaro!

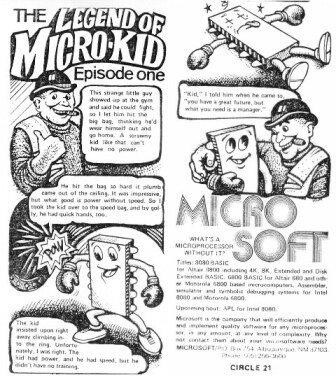

Cominciano anche le prime campagne pubblicitarie, a partire da “The Legend of Micro-Kid”, e la società prende casa al One Park Central Tower in Albuquerque

The Legend of Micro-Kid

Nel 1977 arriva il Microsoft FORTRAN, seguito nel 1978 dal Microsoft Cobol, entrami sviluppati per il sistema operativo CP/M che, nel giro di un biennio, diventa il sistema operativo di riferimento per micro/personal computer ( Sirius, Zenith, Sharp, ecc.), trasformando, di conseguenza, Microsoft nella società leader nel settore dei linguaggi per microcomputer. Sempre nel 1977, Ed Roberts è costretto a vendere MITS alla PERTEC per gravi problemi economici, scatenando una battaglia giudiziaria in merito ai diritti di proprietà intellettuale del Basic dell'Altair, rivendicati dalla nuova proprietà. La questione, visto anche la scarsa giurisprudenza relativa, si protrae per diversi mesi, ma alla fine Gates ed Allen la spuntano, sostenendo e dimostrando che il Basic era stato dato solamente in concessione.

Alla fine del 1978, pronta a trasferirsi nella nuova sede a Bellevue (stato di Washington), Microsoft ha 13 dipendenti, due in più della storica foto di gruppo dello stesso anno, un ufficio vendite in Giappone (denominato ASCII MICROSOFT) e circa 1milione di dollari di fatturato.

I primi 11 dipendenti di Microsoft (1978)

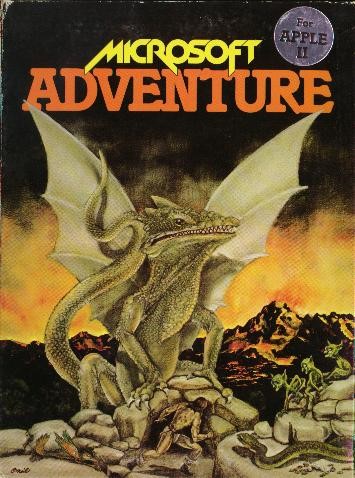

Nel 1979 Microsoft ha un compilatore BASIC praticamente per qualsiasi microcomputer, ma non fatica ad intuire come il business legato al mondo dei personal computer sia ben più ampio. Gates e Allen danno così vita alla Consumer Products Division, pensata per la creazione e commercializzazione per prodotti destinati al settore consumer. Nonostante i titoli realizzati riscuotano un ampio successo, fra tutti Adventure e Olympic Decathlon, Microsoft ha anticipato troppo i tempi ed i numeri sono relativamente bassi, così come i profitti.

Microsoft Adventure

Nel frattempo arrivano i primi premi, come l’“ICP Million Dollar Award” che per la prima volta viene dato ad un prodotto per personal computer, e viene annunciato (giugno 1979) il compilatore BASIC per il nuovo i8086 a 16bit.

Il decennio si chiude con l’espansione Europa, stabilendo una nuova sede per la distribuzione in Belgio (per meglio supportare ICL, Phillips, R2E e svariati altri OEM), con un fatturato di oltre 2milioni di dollari e 28 dipendenti.